12. Взаимодействие с инсталляциями

12.1. Доступ к веб-интерфейсам инсталляций

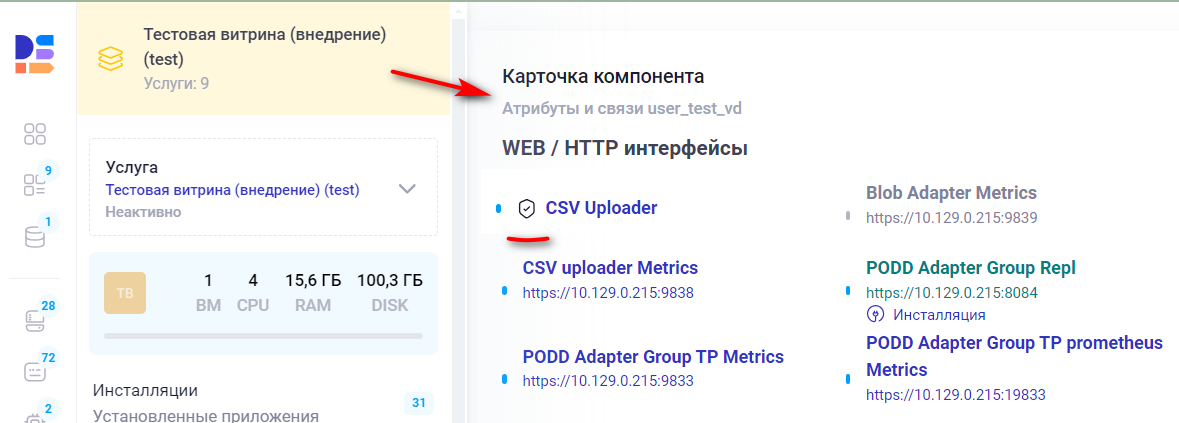

В карточке компонента «Услуги» выводится список всех доступных веб-интерфейсов инсталляций приложений. При клике на соответствующий интерфейс открывается окно доступа к веб-интерфейсу выбранного приложения (см. Рисунок 12.1).

Рисунок 12.1 Доступ к веб-интерфейсам приложений

Примечание

Права доступа к веб-интерфейсу инсталляций приложений предоставляются только пользователям с ролью: superadmin, web_interface

12.1.1. Средство наложенной защиты доступа к веб-интерфейсу инсталляций

Установленные в рамках услуги приложения могут не иметь собственных средств аутентификации и авторизации и предоставлять доступ к веб-интерфейсу по незащищённому протоколу HTTP.

Для выполнения требования безопасности по организации авторизованного доступа по защищённому протоколу HTTPS из Datamart Platform Studio к веб-интерфейсам инсталляций приложений в закрытом контуре, требуется установка дополнительного приложения «Защитник». Прямой доступ к веб-интерфейсам должен быть заблокирован средствами сетевого администратора.

В этом случае, доступ к веб-интерфейсам инсталляций приложений будет предоставляться только при обязательной авторизации в Datamart Platform Studio и только по протоколу HTTPS с использованием ключей, сгенерированных в Datamart Platform Studio.

Веб-интерфейсы, доступ к которым обеспечивается средствами «Защитника» в Datamart Platform Studio помечаются в списке веб-интерфейсов Услуги специальным значком.

Для доступа к веб-интерфейсам потребуется добавить соответствующий хост и сертификат в список доверенных для браузера пользователя, которому требуется использовать защищенный доступ к интерфейсу

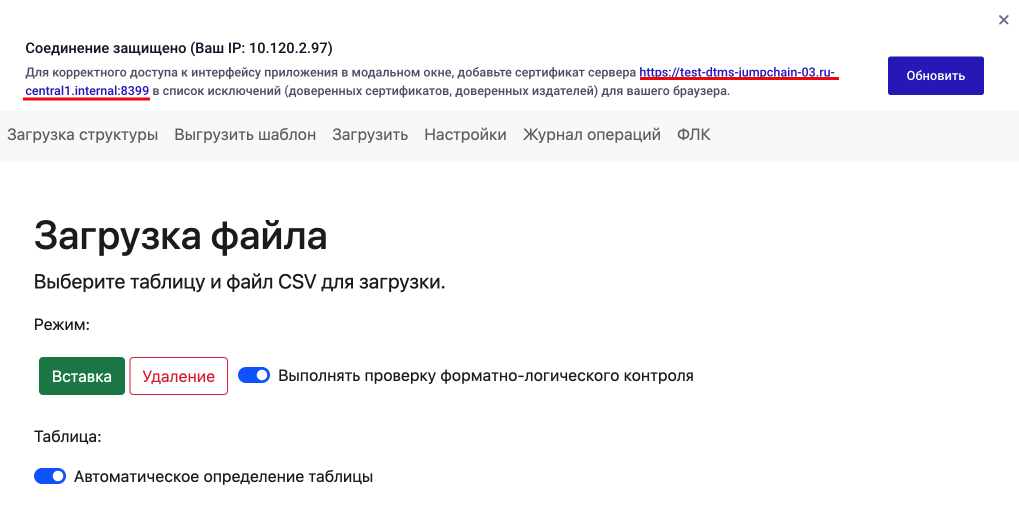

Рисунок 12.2 Отображение веб-интерфейса инсталляции в окне «Защитника»

Примечание

IP-адрес в заголовке окна после слов «Соединение защищено» отображает адрес клиента, от имени которого происходит соединение.

12.1.2. Установка приложения «Защитник»

Установка «Защитника» (Haproxy lua protector) должна производиться на сервер, с которого есть прямой доступ к серверу, на котором установлено приложение, к которому требуется организовать авторизованный доступ по протоколу HTTPS. Haproxy lua protector может быть установлен на том же сервере, что и защищаемое приложение.

После добавления, требуется исходящий интерфейс «Защитника» связать с входящим защищаемого приложения. Если связывание интерфейсов происходит уже после установки «Защитника» на сервер, то потребуется выполнить действие «Применение конфигурации».

Примечание

При первом подключении потребуется добавить сертификат https://<хост защитника>:<порт вх интерфейса защитника> в список исключений браузера.

При необходимости установки нескольких защищённых каналов доступа к веб-интерфейсам приложений, потребуется установить несколько Защитников на разных серверах и, соответственно, добавить несколько сертификатов.

12.2. Проверка состояния инсталляций

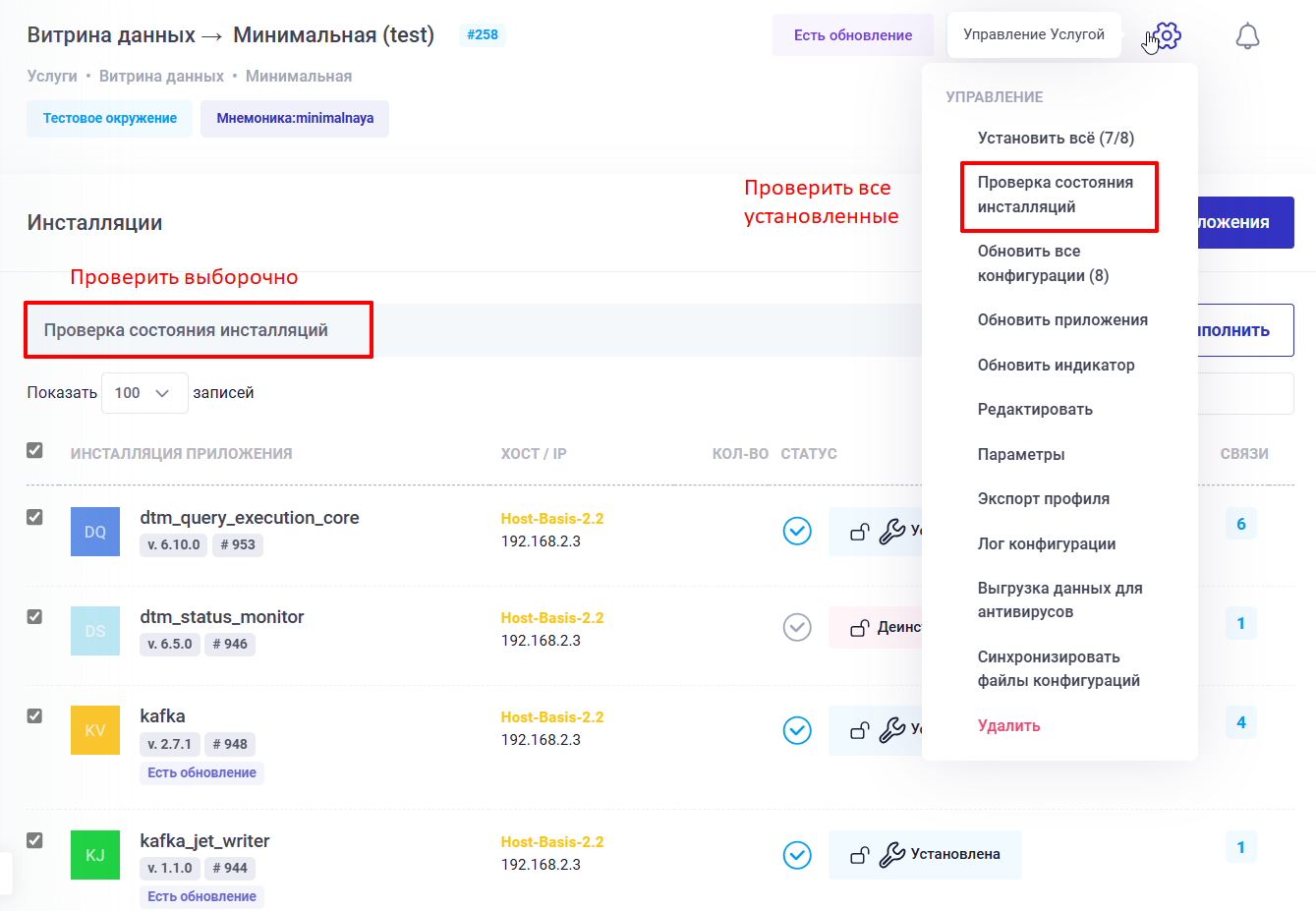

При выборе действия «Проверка состояний инсталляций» в меню услуги или в групповых действиях происходит запуск действия «Проверка состояния контейнера (containers)» для docker-инсталляций или «Проверка состояния сервиса (services)» для остальных.

Результатом действия является пометка инсталляции статусом «Установлена» в случае успеха или статусом «Ошибка», если плейбук проверки вернул ошибку.

Рисунок 12.3 Групповая проверка инсталляций

Примечание

При запуске групповой проверки, проверка производится только для инсталляций помеченных флагом установки (инсталляций, которые физически установлены на ВМ или сервера).

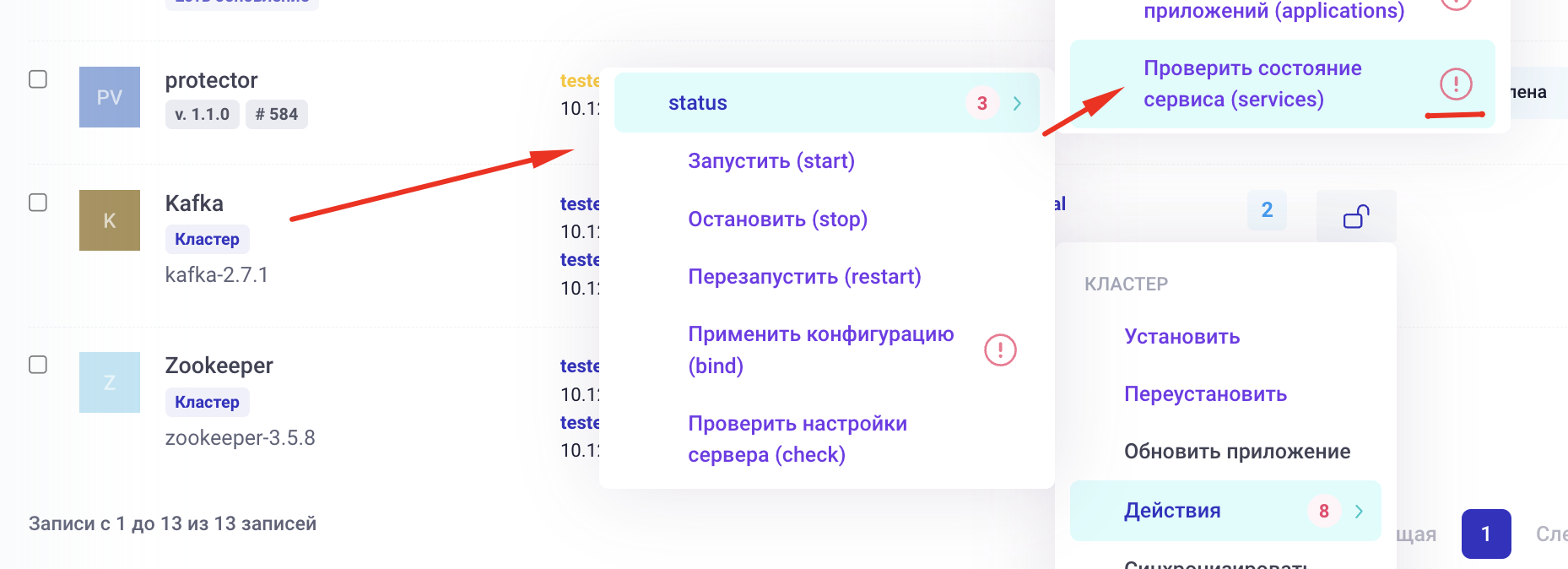

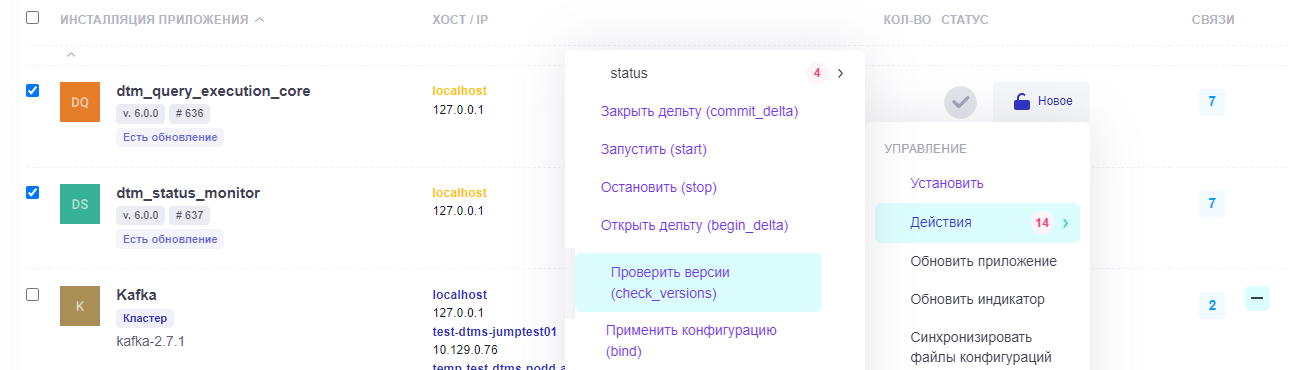

Действие проверки для отдельной инсталляции или кластера можно выполнить из меню управления соответствующим объектом (в меню действий «Status»).

Результат проверки отображается сообщением в стеке уведомлений:

«Проверка состояния сервиса <имя инсталляции> - успешно»

«Проверка состояния сервиса <имя инсталляции> - ошибка»

Индикация результата предыдущей проверки выводится в списке действий меню управления инсталляции (см. Рисунок 12.4). Подробный лог действия отображается в разделе лога Ansible для соответствующего объекта.

Рисунок 12.4 Индикация проверки состояния сервиса

В случае, если к серверу подключиться не удалось, в лог Ansible и в стек текущих уведомлений выводится сообщение об отсутствии подключения, статус инсталляции при этом не меняется.

12.2.1. Проверка работоспособности

Для проверки работоспособности приложений в бандлах предусмотрено несколько стандартных действий оперативного мониторинга доступных в меню действий «Status»:

Проверить доступность портов (ports);

Проверить состояние сервиса (services);

Получить (выгрузка TOP) логи приложения (logs);

Для docker-инсталляций:

Проверить состояние контейнера (containers);

Для инсталляций приложений, которые не находятся в docker-контейнерах:

Проверить состояние приложений (applications);

Примечание

Действия, выполняемые плейбуком «Проверить состояние приложений (applications)» описываются индивидуально для каждого приложения в бандле соответствующего приложения.

Список специфических проверок для некоторых приложений приводится ниже.

12.2.2. Проверка Ядра Prostore

Для проверки работоспособности инсталляции ядра Prostore (dtm_query_execution_core), в меню действий необходимо выбрать действие «Проверить версии (check versions)» (см. Рисунок 12.5).

Рисунок 12.5 Проверка инсталляции ядра Prostore

Результат действия проверки будет отображён в логах инсталляции.